Las claves están expuestas cuando están codificadas en aplicaciones móviles y de escritorio

La creación de aplicaciones conectadas con experiencias de usuario innovadoras y receptivas requiere la comunicación y el mantenimiento de contenido confidencial.

Ya sea que este contenido sean unos pocos bytes de datos, actualizaciones de funciones, puntajes de juegos, información de cuentas o transmisiones de video, debe protegerse, sin importar cómo o dónde viaje, descanse o se almacene. No proteger el contenido y las comunicaciones con los usuarios puede dar lugar a sanciones gubernamentales, fraude y robo de propiedad intelectual, sin mencionar la pérdida de confianza del cliente, daños a la marca y robo de ingresos. Actores de amenazas explotará todas y cada una de las debilidades de la aplicación para ganar fama, notoriedad, secretos gubernamentales o incluso simplemente por diversión.

Cifrar la información a lo largo de su ciclo de vida (en tránsito, en reposo y "en la aplicación") es una parte importante para evitar que los datos confidenciales caigan en manos equivocadas. Se ha aplicado un esfuerzo significativo para proteger los datos en tránsito, desde capas de transporte seguras hasta el cifrado de datos desde la fuente. El eslabón débil de esta cadena es el punto final: la aplicación. La vulnerabilidad de las aplicaciones en los puntos finales, ya sea en aplicaciones móviles o de escritorio, ha llevado al crecimiento de los ataques "Man-at-the-end" o MATE.

Las aplicaciones que utilizan contenido cifrado utilizan claves para descifrar el tráfico entrante y cifrar el tráfico saliente: operaciones gestionadas por funciones dentro del código de la aplicación. Si el código de una aplicación es Ingeniería inversa, las claves utilizadas para cifrar/descifrar contenido se pueden descubrir y proporcionar a los actores de amenazas lo que necesitan para descifrar la información cifrada. Los datos residentes en la aplicación pueden verse comprometidos junto con todas las comunicaciones entre la aplicación y los sistemas administrativos.

Desafios

- Cuando se aplica ingeniería inversa a una aplicación o se extrae su código, se pueden descubrir las claves utilizadas para cifrar/descifrar el contenido.

- Si se descubren las claves de cifrado, se pueden copiar, redistribuir y utilizar de forma malintencionada.

- Una vez que se copian las claves, se pueden usar para observar datos y comunicaciones con servidores back-end

- Las herramientas de protección de datos tradicionales no están diseñadas para defender las claves del código de aplicación de ingeniería inversa o comprometido de otro modo.

Si se descubren las claves de cifrado, se pueden copiar, redistribuir y utilizar de forma malintencionada. Detectar el uso indebido de claves comprometidas es casi imposible, ya que se utilizarán a través de un tráfico aparentemente legítimo. Una vez comprometida, remediar una brecha clave requiere mucho tiempo y recursos, y requiere volver a ingresar y actualizar cada aplicación y proceso que usa esas claves.

Las herramientas tradicionales de protección de datos no se diseñaron para evitar que las claves se descubran a través de la ingeniería inversa, el levantamiento de código o el código de la aplicación.

La criptografía de caja blanca garantiza que las claves y los datos en las aplicaciones móviles y de escritorio permanezcan seguros y, por lo tanto, protege la comunicación entre las aplicaciones y los sistemas de back-end.

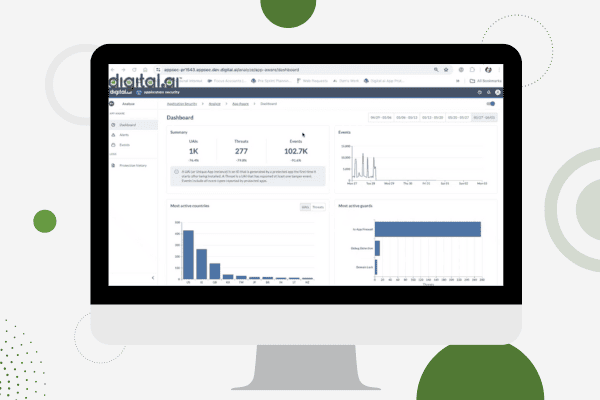

Digital.ai Resumen de productos clave y de protección de datos

La criptografía de caja blanca garantiza que las claves y los datos en las aplicaciones móviles y de escritorio permanezcan seguros y, por lo tanto, protege la comunicación entre las aplicaciones y los sistemas de back-end.

Digital.aiProtección de datos y claves protege los datos en tránsito al proteger las claves de cifrado/descifrado almacenadas en sus aplicaciones móviles y de escritorio. Utilizando técnicas y transformaciones matemáticas, Key and Data Protection utiliza criptografía de caja blanca para combinar (o *difuminar*) el código y las claves de la aplicación para asegurar las operaciones criptográficas, de modo que las claves codificadas no se puedan encontrar o extraer de la aplicación para usarlas en otro lugar.

Digital.aiProtección de datos y claves de 's protege las claves y los datos confidenciales con un paquete de criptografía de caja blanca con todas las funciones que protege las aplicaciones móviles, de escritorio y de servidor. Key and Data Protection es compatible con todos los principales cifrados, modos y tamaños de clave, y puede interoperar directamente con otros paquetes criptográficos (como OpenSSL) y dispositivos en su entorno sin necesidad de cambios en el servidor.

Admitimos el cifrado simétrico, el intercambio de claves Diffie-Hellman, los códigos de autenticación de mensajes basados en hash, el cifrado asimétrico, la generación de firmas, el encapsulado y la derivación de claves, el uso compartido de secretos de Shamir y el álgebra "BigInteger".

Además de admitir todos los algoritmos y modos principales, Digital.ai Key and Data Protection es uno de los pocos productos de seguridad que actualmente está "Bajo prueba" para la certificación FIPS 140-3. Digital.ai La criptografía de caja blanca está disponible en las plataformas iOS, Android, Windows, Mac y Linux.

Beneficios Clave

Evite que las claves de cifrado se extraigan de las aplicaciones

Criptografía de caja blanca que gestiona, protege y cifra claves

- Combine el código de la aplicación y las claves para operaciones criptográficas

- Oculte las teclas incluso cuando las aplicaciones tienen ingeniería inversa a través de kits de herramientas de instrumentación dinámica

Proteger la comunicación entre aplicaciones y servidores back-end

Protege las claves de cifrado/descifrado almacenadas en una aplicación

- Evita la copia y redistribución de claves.

- Previene los ataques "Man-in-the-middle" (MITM) y "Man-at-the-end" (MATE)

Admite varias plataformas y todos los principales cifrados, modos y tamaños de clave

Protección de aplicaciones móviles, de escritorio y de servidor

- Paquete de criptografía de caja blanca con todas las funciones que se puede usar para agregar protección a aplicaciones móviles, de escritorio y de servidor

- Interopera directamente con otros paquetes criptográficos (como OpenSSL) y dispositivos en su entorno sin necesidad de cambios en el servidor

- Utiliza técnicas avanzadas como Shamir Secret Sharing, Donna Curves, ECC, BigInteger Algebra y Seedsed XOR

Funcionalidad Clave

Cifrado simétrico

- AES (128 o 256 bits, CBC, ECB, GCM)

- DES (Simple, Triple)

Intercambio de claves

- ECC/DH (Diffie-Hellman)

- FCC/DH

Hashing seguro + HMAC

- SHA-1/2/3

- HMAC (SHA)

- CMAC (AES)

- DES MAC3

Cifrado asimétrico

- ECC/EG (El Gamal)

- RSA (2048, 3072, 4096 y tamaños de clave más grandes)

Generación de firmas

- ECC/DSA (algoritmo de firma digital)

- RSA (2048, 3072, 4096 y tamaños de clave más grandes)

Envoltura y derivación de claves

- Envoltura de claves NIST y CMLA

- Derivación de claves NIST, CMLA y OMA

Álgebra de enteros grandes

Proporciona medios para realizar aritmética modular (suma y multiplicación) en forma de caja blanca

Compartir el secreto de Shamir

Divide los secretos que necesitan ser encriptados en varias partes únicas

Acerca Digital.ai

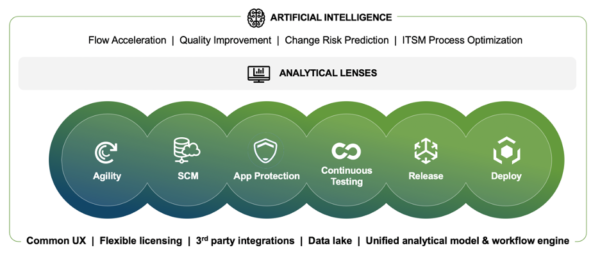

Digital.ai es una empresa de tecnología líder en la industria dedicada a ayudar a las empresas Global 5000 a alcanzar sus objetivos de transformación digital. De la empresa Alimentado por IA DevSecOps plataforma unifica, protege y genera conocimientos predictivos a lo largo del ciclo de vida del software. Digital.ai empodera a las organizaciones para escalar los equipos de desarrollo de software, entregar continuamente software con mayor calidad y seguridad mientras descubren nuevas oportunidades de mercado y mejoran el valor comercial a través de inversiones de software más inteligentes.

Información adicional sobre Digital.ai se puede encontrar en digital.ai and on Twitter, LinkedIn y Facebook.

Conoce más en Digital.ai Application Security