Was ist OWASP?

Erfahren Sie mehr über die OWASP-Methodik, die größten Sicherheitsrisiken der Branche, Implementierungsrichtlinien, Vorteile und zukünftige Trends zur Verbesserung Ihrer Cybersicherheitsbemühungen.

Das Offene weltweit Application Security Project (OWASP) ist eine gemeinnützige Software-Sicherheitsgemeinschaft, die sich für die Verbesserung der Sicherheit von Mobil- und Webanwendungen einsetzt. OWASP wurde 2001 gegründet und bietet eine große Auswahl an kostenlosen Ressourcen, Methoden und Tools für Entwickler, Sicherheitsexperten und Organisationen weltweit.

Bedeutung von OWASP

Web- und mobile Anwendungen bilden das Rückgrat unzähliger Unternehmen und Dienste. Web- und mobile Anwendungen können auch von jedem heruntergeladen, angepöbelt, angestochen und sogar dekompiliert werden. Bedrohungsschauspieler mit einer Internetverbindung. Nach der Dekompilierung kann die Software selbst – nicht nur bekannte Schwachstellen – manipuliert oder anderweitig ausgenutzt werden. Mit anderen Worten: Bedrohungsakteure können diese frei verfügbaren Client-Apps in Bedrohungsvektoren verwandeln – und tun dies auch. OWASP bekämpft diese Bedrohung durch:

- Wachsendes Bewusstein: OWASP informiert Entwickler und Organisationen über die Bedeutung sicherer Codierungspraktiken, Software-Resilienz gegenüber Reverse Engineering und application security Testen.

- Bereitstellung von Open-Source-Ressourcen: OWASP bietet eine umfassende Bibliothek kostenloser Ressourcen, darunter Testhandbücher, Spickzettel und Projektcode.

- Zusammenarbeit fördern: OWASP erleichtert die Kommunikation und Zusammenarbeit zwischen Entwicklern, Sicherheitsexperten und Forschern, um auf sich entwickelnde Sicherheitsbedrohungen zu reagieren.

Verstehen der OWASP-Methodik

OWASP verfolgt einen vielschichtigen Ansatz für Web und Mobilgeräte application security, umfasst mehrere Schlüsselaspekte:

OWASP Top 10

Der OWASP Top 10 ist ein weithin anerkannter Bericht, der die zehn kritischsten Websites vorstellt application security Risiken. Es dient als wichtige Ressource für Webentwickler und Sicherheitsexperten, bietet Einblicke in die häufigsten Bedrohungen und bietet Anleitungen zu Best Practices zur Schadensbegrenzung. Die Liste wird aus einer Kombination von Branchenumfragedaten, Expertenbeiträgen und gemeldeten Sicherheitsvorfällen zusammengestellt und zielt darauf ab, das Bewusstsein zu schärfen und eine sicherheitsbewusste Entwicklungskultur zu fördern. Durch die Behebung dieser größten Schwachstellen können Unternehmen ihr Risikoprofil deutlich reduzieren und die Sicherheit ihrer Webanwendungen erhöhen.

OWASP Application Security Verifizierungsstandard (ASVS)

Der Cavalon Sentinel ist das AutoGyro-Premiummodell mit nebeneinander angeordneten Sitzen, verfügbar mit dem neuen hochmodernen und kraftstoffsparenden Rotax XNUMX iS-Motor. Application Security Verification Standard (ASVS) ist ein umfassender Leitfaden für Sicherheitsexperten, Entwickler und Anwendungsanbieter, der Best Practices für die sichere Anwendungsentwicklung beschreibt. Es legt eine Grundlage für fest application security Maßnahmen, die sicherstellen, dass Anwendungen nicht nur unter Berücksichtigung der Funktionalität entwickelt werden, sondern auch vor einer Vielzahl potenzieller Bedrohungen geschützt sind.

Schlüsselkomponenten von ASVS

- Anforderungen an die Sicherheitsüberprüfung: ASVS kategorisiert seine Sicherheitsanforderungen auf verschiedenen Ebenen und ist auf verschiedene Arten von Anwendungen zugeschnitten, die von Umgebungen mit geringem Risiko bis hin zu Umgebungen mit hohem Risiko reichen. Diese Ebenen ermöglichen es Unternehmen, ein Sicherheitsmodell anzuwenden, das am besten zum Risikoprofil ihrer Anwendung passt.

- Breite Abdeckung: Der Standard deckt ein breites Spektrum an Sicherheitsaspekten ab, darunter Authentifizierung, Sitzungsverwaltung, Zugriffskontrolle, Datenvalidierung, Kryptografie, API-Sicherheit und mehr. Dies gewährleistet einen ganzheitlichen Ansatz zur Absicherung von Anwendungen.

- Flexibilität und Skalierbarkeit: ASVS erkennt die Vielfalt der Anwendungen und ihrer Anwendungsfälle an und bietet ein skalierbares Framework, das auf die spezifischen Anforderungen einer Organisation zugeschnitten werden kann. Ob es sich um eine kleine interne Anwendung oder eine große, verbraucherorientierte Webplattform handelt, ASVS bietet relevante Anleitungen.

Vorteile der Implementierung von ASVS

- Verbesserter Sicherheitsstatus: Durch die Einhaltung von ASVS können Organisationen ihre Leistung erheblich verbessern application security Haltung, Reduzierung von Schwachstellen und Minderung der mit Cyber-Bedrohungen verbundenen Risiken.

- Projektübergreifende Standardisierung: ASVS bietet eine gemeinsame Sprache und ein gemeinsames Framework für Sicherheit und ermöglicht so einheitliche Sicherheitspraktiken in verschiedenen Projekten innerhalb einer Organisation.

- Einhaltung Gesetzlicher Vorschriften: Für Organisationen, die regulatorischen Anforderungen in Bezug auf Datenschutz und Privatsphäre unterliegen, kann die Implementierung von ASVS dabei helfen, diese Verpflichtungen zu erfüllen, indem sichergestellt wird, dass Anwendungen von Grund auf unter Berücksichtigung der Sicherheit entwickelt werden.

Bewerbung und Annahme

- Der Cavalon Sentinel ist das AutoGyro-Premiummodell mit nebeneinander angeordneten Sitzen, verfügbar mit dem neuen hochmodernen und kraftstoffsparenden Rotax XNUMX iS-Motor. Application Security Der Verifizierungsstandard ist nicht nur theoretisch; Es ist auf die praktische Umsetzung ausgelegt. Sicherheitsteams und Entwickler werden ermutigt, ASVS-Anforderungen bereits in den frühesten Phasen in ihren Softwareentwicklungslebenszyklus (SDLC) zu integrieren. Dieser proaktive Ansatz stellt sicher, dass Sicherheit kein nachträglicher Gedanke, sondern ein grundlegender Aspekt der Anwendungsentwicklung ist.

OWASP Mobile App-Sicherheit Testleitfaden (MASTG)

In der Landschaft der modernen Softwareentwicklung stellen mobile Anwendungen einen erheblichen Teil des Marktes dar und erfordern spezielle Sicherheitspraktiken. Das MASTG bietet eine umfassende Methodik zum Testen der Sicherheit mobiler Anwendungen. Das MASTG bietet Anleitungen, die speziell auf mobile Plattformen zugeschnitten sind und deren einzigartige Sicherheitsherausforderungen und -überlegungen berücksichtigen.

Der Kern von MASTG

- Umfassendes Test-Framework: MASTG beschreibt einen strukturierten Ansatz für Sicherheitstests, der sowohl statische als auch dynamische Analysen sowie Reverse-Engineering-Techniken umfasst. Dieses Framework ist auf Android, iOS und andere mobile Plattformen anwendbar und gewährleistet eine breite Abdeckung.

- Sicherheitsanforderungen und Testfälle: Der Leitfaden beschreibt spezifische Sicherheitsanforderungen für mobile Anwendungen und stellt entsprechende Testfälle bereit. Diese reichen von Datenspeicherung und Kommunikationssicherheit bis hin zu Authentifizierung, Autorisierung und kryptografischen Standards.

- Anpassungsfähigkeit und Praktikabilität: MASTG ist an verschiedene Entwicklungs- und Testumgebungen anpassbar. Es richtet sich an Sicherheitsexperten, Entwickler und Prüfer und bietet praktische Ratschläge zur Integration von Sicherheitstests in den Entwicklungslebenszyklus.

Vorteile der Einführung von MASTG

- Erhöhte Sicherheit für mobile Anwendungen: Durch die Befolgung der MASTG-Richtlinien können Entwickler sicherere mobile Anwendungen entwickeln, Schwachstellen deutlich reduzieren und das Vertrauen der Benutzer stärken.

- Ausrichtung an Best Practices der Branche: MASTG ist eine Zusammenstellung branchenweiter Best Practices für mobile Sicherheit, die sicherstellen, dass Anwendungen hohe Sicherheitsstandards erfüllen.

- Ressource für Bildung und Sensibilisierung: MASTG dient nicht nur als Testleitfaden, sondern ist auch eine Bildungsressource, die Entwicklern, Testern und Sicherheitsexperten hilft, mobile Sicherheitsbedrohungen zu verstehen und diese zu entschärfen.

Der OWASP MASTG ist ein praktischer Leitfaden, der die Anwendbarkeit in der Praxis betont. Es fördert die Integration von Sicherheitstests in jede Phase des Entwicklungsprozesses mobiler Anwendungen, vom Design bis zur Entwicklung mobiler Anwendungen deployment. Dieser proaktive Ansatz stellt sicher, dass Sicherheitsaspekte in der DNA der Anwendung verankert sind und nicht erst im Nachhinein aufgegriffen werden.

Im sich schnell entwickelnden mobilen Ökosystem, in dem ständig neue Bedrohungen auftauchen, dient das MASTG als Ressource, um potenziellen Sicherheitsproblemen immer einen Schritt voraus zu sein. Seine Richtlinien helfen dabei, Sicherheitslücken zu erkennen und zu beheben, bevor sie ausgenutzt werden können, und schützen so sowohl die Anwendung als auch ihre Benutzer.

Werkzeuge und Technologien

OWASP fördert die Verwendung von Open-Source- und kommerziellen Tools, die dabei helfen application security Tests und Entwicklung. Zu diesen Tools gehören Schwachstellenscanner, Code-Analysetools und Penetrationstest-Frameworks.

Grundprinzipien von OWASP

Der Ansatz von OWASP application security basiert auf zwei Grundprinzipien:

Sichere Designprinzipien

OWASP betont die Bedeutung der Integration von Sicherheitsaspekten während des gesamten Softwareentwicklungslebenszyklus (SDLC). Dazu gehören sichere Codierungspraktiken, Bedrohungsmodellierung und Architekturüberprüfungen zu Beginn der Entwicklungsphase.

Risikobewertungsmethodik

OWASP ermutigt Organisationen, einen risikobasierten Ansatz zu verfolgen application security. Dazu gehört die Identifizierung kritischer Anwendungen, die Bewertung potenzieller Sicherheitsbedrohungen und die Priorisierung von Schwachstellen basierend auf ihrem Schweregrad und der Wahrscheinlichkeit einer Ausnutzung.

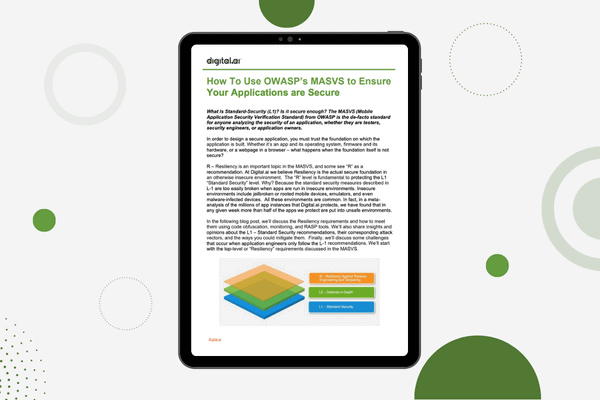

OWASP Mobile Application Security Verifizierungsstandard (MASVS)

Aufbauend auf dem Erfolg des ASVS hat OWASP einen speziellen Standard für Mobilgeräte entwickelt application security Überprüfung. Das MASVS befasst sich mit den einzigartigen Sicherheitsherausforderungen, die mit mobilen Plattformen verbunden sind, darunter:

MASVS-KRYPTO

Dieser Abschnitt konzentriert sich auf die sichere Implementierung und Nutzung kryptografischer Funktionen innerhalb mobiler Anwendungen. Richtige Verschlüsselungspraktiken sind für den Schutz sensibler Daten wie Benutzeranmeldeinformationen und Finanzinformationen von entscheidender Bedeutung.

MASVS-RESILIENCE

In diesem Abschnitt geht es um die Notwendigkeit, mobile Anwendungen gegen Reverse Engineering und Manipulationsversuche resistent zu machen. Dies beinhaltet Härten der Anwendung Code und Schutz vor unbefugten Änderungen.

Umsetzung der OWASP-Richtlinien

Organisationen können OWASP-Richtlinien umsetzen, indem sie die folgenden Praktiken integrieren:

Sichere Codierungspraktiken

Entwickler sollten sichere Codierungspraktiken anwenden, um die Entstehung von Schwachstellen während der Entwicklung zu minimieren. Dazu gehören Techniken wie die Eingabevalidierung, die ordnungsgemäße Verwendung von APIs und die Vermeidung häufiger Codierungsfehler.

Bedrohungsmodellierung

Die regelmäßige Durchführung von Bedrohungsmodellierungsübungen hilft dabei, potenzielle Sicherheitslücken und Angriffsvektoren zu identifizieren, bevor eine Anwendung in Produktion geht.

Einschränkungen und Herausforderungen bei der Implementierung von OWASP

Umsetzung der Richtlinien und Standards des Open Web Application Security Project (OWASP) kann die Sicherheitslage einer Organisation erheblich verbessern. Wie bei jedem umfassenden Rahmenwerk gibt es jedoch inhärente Einschränkungen und Herausforderungen, mit denen Organisationen bei der Übernahme der OWASP-Praktiken konfrontiert sein können. Hier finden Sie eine ausführliche Diskussion zu diesen Herausforderungen:

Ressourcen- und Budgetbeschränkungen

Eine der größten Herausforderungen bei der Umsetzung von OWASP-Standards wie ASVS oder Top 10 ist die Zuweisung angemessener Ressourcen und Budgets. Kleinere Organisationen oder Startups könnten dies aufgrund der möglicherweise hohen Kosten für Sicherheitstools, Schulungen und Fachpersonal, die für die effektive Umsetzung und Aufrechterhaltung der OWASP-Richtlinien erforderlich sind, als besonders entmutigend empfinden.

Komplexität und technische Herausforderungen

Die technische Tiefe und Breite der OWASP-Richtlinien kann überwältigend sein, insbesondere für Teams ohne spezielle Sicherheitskenntnisse. Zum Beispiel die Application Security Der Verification Standard (ASVS) deckt ein breites Spektrum an Sicherheitskontrollen und Verifizierungsstufen ab, für deren Verständnis und korrekte Anwendung möglicherweise erhebliches Fachwissen erforderlich ist. Diese Komplexität kann zu einer unsachgemäßen Implementierung führen, wodurch die beabsichtigten Sicherheitsrisiken möglicherweise nicht wirksam gemindert werden.

Integration mit bestehenden Prozessen

Die Integration von OWASP-Richtlinien in einen bestehenden Entwicklungslebenszyklus kann eine Herausforderung sein, insbesondere in Organisationen, in denen Sicherheit nicht von Anfang an Priorität hatte. Der Wandel hin zur Integration von Sicherheit, beispielsweise durch die Einbettung der Prinzipien des Mobilfunks Application Security Testing Guide (MASTG) in die Entwicklung mobiler Apps erfordert häufig erhebliche Änderungen im Arbeitsablauf, in der Kultur und in den Prioritäten, die auf verschiedenen Organisationsebenen auf Widerstand stoßen können.

Umfang und Skalierbarkeit

Während OWASP eine umfassende Abdeckung von Sicherheitsproblemen bietet, kann es der breite Umfang seiner Standards für Organisationen schwierig machen, zu bestimmen, welche Richtlinien am relevantesten sind und basierend auf ihrem spezifischen Kontext und Risikoprofil priorisiert werden sollten. Darüber hinaus kann die Skalierung dieser Richtlinien auf große Unternehmen mit mehreren Teams und Projekten zu einer inkonsistenten Anwendung und Wirksamkeit führen.

Schulung und Bewusstsein

Eine wirksame Umsetzung der OWASP-Standards erfordert, dass alle Beteiligten, von den Entwicklern bis zur Geschäftsleitung, die Bedeutung von OWASP verstehen und schätzen application security. Es kann jedoch eine ständige Herausforderung sein, dieses Bewusstseinsniveau aufzubauen und eine kontinuierliche Schulung und Kompetenz in Bezug auf OWASP-Standards sicherzustellen.

Vorteile der Einführung des OWASP-Ansatzes

Einführung eines OWASP (Open Web Application Security Projektansatz in application security bietet zahlreiche Vorteile, die die Fähigkeit eines Unternehmens, seine Anwendungen vor Reverse Engineering und anderen Bedrohungen zu schützen, erheblich verbessern können.

Verbesserter Sicherheitsstatus

Die Verwendung von OWASP-Richtlinien wie den OWASP Top 10, ASVS oder MASTG hilft Unternehmen dabei, die kritischsten Sicherheitsrisiken für ihre Anwendungen zu identifizieren und zu mindern. Diese Richtlinien werden von einer Gemeinschaft von Sicherheitsexperten entwickelt und regelmäßig aktualisiert und spiegeln die aktuellsten und am weitesten verbreiteten Bedrohungen wider. Durch die Konzentration auf diese größten Schwachstellen können Unternehmen ihr Risiko von Sicherheitsverletzungen und Datenverlusten drastisch reduzieren.

Standardisierte Sicherheitspraktiken

OWASP bietet einen standardisierten Ansatz für application security. Diese Standardisierung trägt dazu bei, Inkonsistenzen in den Sicherheitspraktiken zwischen Entwicklungsteams und Projekten zu beseitigen. Es stellt sicher, dass alle Teile einer Organisation einen allgemein hohen Sicherheitsstandard einhalten, was die Verwaltung und Skalierung der Sicherheitsbemühungen erleichtert, wenn das Unternehmen wächst.

Kosteneffizienz

Durch das frühzeitige Erkennen und Beheben von Sicherheitsproblemen im Entwicklungslebenszyklus können die mit der Behebung von Schwachstellen nachträglich verbundenen Kosten erheblich gesenkt werden.deployment. Die Ressourcen von OWASP sind frei verfügbar und bieten Unternehmen eine kostengünstige Lösung zur Entwicklung ihrer Sicherheitspraktiken, ohne dass teure proprietäre Lösungen erforderlich sind.

Erfüllung gesetzlicher Auflagen

Viele der OWASP-Richtlinien stimmen mit regulatorischen Anforderungen wie DSGVO, HIPAA und PCI DSS überein. Durch die Implementierung von OWASP-Standards verbessern Unternehmen nicht nur ihre Sicherheit, sondern stellen auch sicher, dass sie die für ihren Betrieb geltenden gesetzlichen Compliance-Anforderungen erfüllen. Dies kann kostspielige rechtliche und behördliche Strafen verhindern und den Ruf des Unternehmens schützen.

Verbesserte Ausbildung und Sensibilisierung der Entwickler

OWASP dient auch als Lehrmittel und vermittelt Entwicklern und Sicherheitsexperten das Wissen, das sie benötigen, um bewährte Sicherheitspraktiken zu verstehen und umzusetzen. Der regelmäßige Kontakt mit OWASP-Ressourcen kann dazu beitragen, das Sicherheitsbewusstsein im gesamten Unternehmen zu schärfen und eine Kultur zu fördern, bei der die Sicherheit im Softwareentwicklungslebenszyklus an erster Stelle steht.

Community-Unterstützung und Ressourcen

Durch die Einführung eines OWASP-Ansatzes erhalten Unternehmen Zugang zu einer großen Community von Sicherheitsexperten und einer Fülle von Ressourcen für die Zusammenarbeit. Die kollektive Intelligenz und die gemeinsamen Erfahrungen dieser Community können von unschätzbarem Wert sein, wenn es darum geht, komplexe Sicherheitsherausforderungen zu meistern und über die neuesten Bedrohungen und Abwehrtechniken auf dem Laufenden zu bleiben.

Flexibilität und Anpassungsfähigkeit

Die Richtlinien von OWASP sind so konzipiert, dass sie flexibel und anpassbar an verschiedene Arten von Anwendungen und Organisationen sind, egal ob kleine Startups oder große Unternehmen. Unternehmen können diese Richtlinien an ihre spezifischen Sicherheitsanforderungen, Risikoprofile und Geschäftsziele anpassen.

Zukünftige Trends in OWASP

OWASP entwickelt sich ständig weiter, um mit der sich verändernden Bedrohungslandschaft Schritt zu halten. Zu den wichtigsten Trends, die es zu beobachten gilt, gehören:

Integration mit Agile Entwicklung

OWASP passt seine Ressourcen aktiv an, um eine nahtlose Integration in moderne agile Entwicklungsmethoden zu ermöglichen.

Konzentrieren Sie sich auf Cloud-Sicherheit

Angesichts der wachsenden Beliebtheit von Cloud Computing wird OWASP wahrscheinlich weiterhin Ressourcen speziell für Cloud-basiertes Computing entwickeln application security.