Leading Wāhine: MMA Star Ilima-Lei Macfarlane Fights for Women’s Safety

A force to be reckoned with—both in the MMA cage and when fighting for the safety of women and the ‘āina.

There’s no shortage of incredible women in Hawai‘i—wāhine who work tirelessly on behalf of others, blaze trails for women and lead by example, even when that means standing up against deeply rooted injustices. Meet 15 who inspire and push Honolulu forward in everything from arts to government and restaurants to sports. Here’s Ilima-Lei Macfarlane, 32, MMA fighter and founder of Nā Wahine Toa.

Whether she’s in the MMA cage, blood dripping down her face, or out fighting for the rights of Indigenous women, O‘ahu native Ilima-Lei Macfarlane is one fierce wahine. Known as the “Ilimanator,” she is a five-time world champion MMA fighter and founder of the nonprofit Nā Wahine Toa.

Macfarlane says she’s always sensed she was a warrior. Growing up in Nu‘uanu Valley, she attended Punahou and took up wrestling in third grade. She was a serious competitor on the mat through her senior year in high school, where she also played basketball. But she set sports aside after graduating and didn’t reconnect with that part of herself until after college, where she discovered an MMA gym. While at San Diego State University, she received a bachelor’s degree in cultural anthropology and earned a master’s degree in liberal arts and sciences with a focus on Indigenous issues. Yet the training and competition of MMA spoke to her. “Everyone was like, ‘What?! Ilima-Lei is going to be a professional fighter?’” she says. “I’m a black sheep in my family. There were five girls under one roof and one brother and we never even fought.”

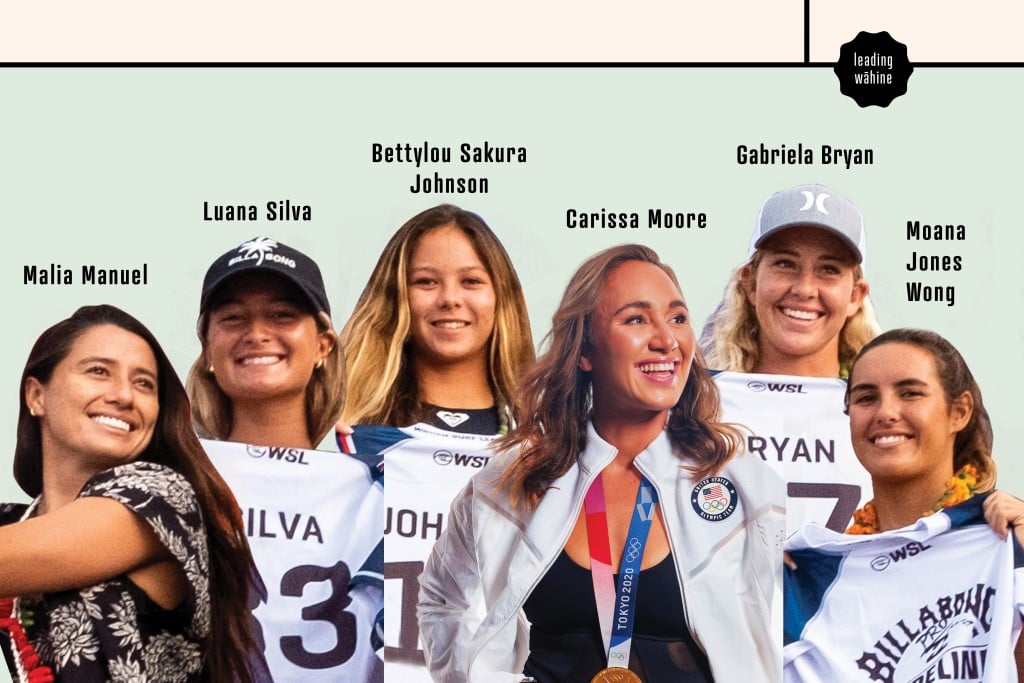

SEE ALSO: How a Self-Effacing Girl from Kaimukī Surfed Her Way to Olympic Gold

So where does her ferocity come from? It’s in her blood, she says, passed down from her ancestors. Macfarlane says she is a descendant of a great Maui war chief, Kahāhāwai, and that she’s also related to Joseph Kahahawai, the prizefighting boxer who was murdered in the infamous Massie affair. “When I heard about his history and that we are related, it makes sense because I have become more outspoken,” she says. She says it was comforting and validating to find out that being a warrior is literally in her DNA.

“You add the effects of colonialism and degradation of our land—this all goes hand in hand with the treatment of women.”

Macfarlane shares her Hawaiian culture with MMA audiences. Her 2018 walkout—where a fighter dramatically enters the cage—at the Neal Blaisdell Arena featured Hawaiian-flag bearing attendants chanting her mo‘okū‘auhau (genealogy). “It is a political statement and a cultural practice,” says Macfarlane. “It was super heavy, super powerful.”

SEE ALSO: BJ Penn: Outside the Octagon

She formed a nonprofit, Nā Wahine Toa, in 2018 to work with Native women in Hawai‘i and San Diego. Seeking to address the epidemic of missing and murdered Indigenous women, Macfarlane notes, “Self-preservation is paramount. I had wanted to help with the movement and thought, ‘I can teach self-defense.’ But then it became also about self-love, about recognizing red flags in relationships, and it’s deeper than that. You add the effects of colonialism and degradation of our land—this all goes hand in hand with the treatment of women.” Macfarlane and her sister Mahina Macfarlane Souza, also a Punahou graduate, courageously stood up for themselves and other young women when they filed a sexual abuse lawsuit against Punahou and the school’s former basketball coach Dwayne Yuen for his abuse when they were students there. The suit was settled by Punahou in August of 2021.

When we talk, Macfarlane is preparing for an MMA fight on April 3 on O‘ahu, training three to five hours a day. She’s a part-owner of the gyms 10th Planet San Diego and 10th Planet Oceanside and she hopes to one day open a gym in Hawai‘i. And she’s engaged to Jason Tupuola-Aiono, with whom she shares three dogs. On top of all that, she’s been doing MMA commentating. “I’m very comfortable on camera. Commentating is a great path; I would love to develop that side more.”